Windows 10 blokowany przez witryny z torrentami

24 sierpnia 2015, 08:52Windows 10 budzi liczne kontrowersje. Atmosfera wokół niego spowodowała, że niektóre serwisy z torrentami zablokowały lub mają zamiar zablokować użytkowników Windows 10

Microsoft wygrał z rządem USA

15 lipca 2016, 08:50Drugi Okręgowy Sąd Apelacyjny przyznał Microsoftowi rację w sporze z rządem USA. Sąd apelacyjny nie zgodził się z wyrokiem sądu pierwszej instancji i uznał, że ustawa Stored Communication Act (SCA), na podstawie której przechowywane w USA dane mogą być przekazywane agendom rządowym, nie ma zastosowania do danych przechowywanych poza granicami kraju.

Roboty poprawią produktywność i zwiększą zamożność

20 września 2017, 12:43Ankieta przeprowadzona przez Royal Society of Arts (RAS) sugeruje, że roboty mogą już w przyszłej dekadzie mogą zastąpić miliony ludzi, zwiększyć produktywność i doprowadzić do wzrostu płac. RAS, czyli Królewskie Towarzystwo Wpierania Sztuki, Przedsiębiorczości i Handlu to niezwykle prestiżowa instytucja o ponad 250-letniej tradycji. Wśród jej byłych i obecnych członków znajdziemy Karola Dickensa i Stephena Hawkinga, Adama Smitha i Karola Marksa.

Rok 2018 w nauce

28 grudnia 2018, 11:17W bieżącym roku ukazało się rekordowo dużo artykułów naukowych. Największy wzrost publikacji zaobserwowano w krajach rozwijających się. Na czele listy krajów o największym wzroście publikacji naukowych znajdziemy... Pakistan i Egipt.

To nie zmiana klimatu i wojny doprowadziły do upadku cywilizacji Majów?

7 sierpnia 2019, 10:14Nowe dowody znalezione przez naukowców z Uniwersytetu Kalifornijskiego w Berkeley (University of California, Berkeley) oraz Służby Geologicznegj USA (U.S. Geological Survey) burzą sielankowy obraz Majów. Wskazują one, że podczas wojen Majowie stosowali taktykę spalonej ziemi, niszcząc wszystko, co mogło mieć jakiekolwiek znaczenie, w tym uprawy. I postępowali tak nawet w okresie największego rozwoju swojej cywilizacji, w czasie prosperity.

Polscy naukowcy na łamach Science o koronach drzew i zmianach klimatycznych

18 maja 2020, 05:41Generowany przez zwarte korony drzew chłód chroni organizmy leśne przed ekstremalnymi temperaturami i ma znaczący wpływ na ich przystosowanie do globalnego ocieplenia – tak wynika z badań naukowców zaangażowanych w projekt Swiss Federal Institute for Forest, Snow and Landscape Research, opublikowanych w czasopiśmie Science. Do międzynarodowego zespołu należą pracownicy Wydziału Nauk Biologicznych Uniwersytetu Wrocławskiego

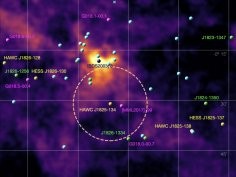

HAWC: Czy fotony o ekstremalnych energiach pochodzą z największego akceleratora galaktyki?

19 marca 2021, 12:41W bezmiarze naszej galaktyki astrofizycy od lat tropią pevatrony, naturalne akceleratory cząstek o monstrualnych energiach. Dzięki obserwatorium promieniowania kosmicznego HAWC właśnie natrafiono na kolejny prawdopodobny ślad ich istnienia. Szczególnie istotny jest fakt, że tym razem wysokoenergetyczne fotony udało się nie tylko zarejestrować, ale i ustalić prawdopodobne miejsce ich pochodzenia.

Niewielka ilość wina do posiłku może chronić przed cukrzycą typu 2.

24 kwietnia 2022, 08:49Picie niewielkich ilości wina do obiadu może zmniejszać ryzyko rozwoju cukrzycy typu 2., informują badacze z Tulane University School of Public Health and Tropical Medicine. Autorzy badań oparli się na danych dotyczących 312 400 osób zgromadzonych w UK Biobank.

„Pomruk wszechświata”. Astronomowie zarejestrowali nowy typ fal grawitacyjnych?

29 czerwca 2023, 11:06Astrofizycy korzystający z wielkich radioteleskopów najprawdopodobniej wpadli na ślad fal grawitacyjnych o niskiej częstotliwości, których okres oscylacji liczony jest w latach i dekadach. Takie wnioski płyną z kilku artykułów opublikowanych właśnie w The Astrophysical Journal Letters (1, 2, 3, 4, 5) Sygnał świadczący o obecności fal grawitacyjnych o niskiej częstotliwości znaleziono w danych gromadzonych od lat przez North American Nanohertz Observatory for Gravitational Waves (NANOGrav). Są to zupełnie inne fale niż znane nam, które zostały odkryte przez obserwatorium LIGO w 2016 roku.

W CERN-ie zaobserwowano rozpad kaonu, któremu ulega 1 na 10 miliardów cząstek

26 września 2024, 11:33Podczas seminarium zorganizowanego w CERN-ie naukowcy pracujący przy projekcie NA62, w ramach którego badane są rzadkie rozpady kaonów, poinformowali o jednoznacznym potwierdzeniu rejestracji ultrarzadkiego rozpadu kaonu dodatniego do dodatnio naładowanego pionu i parę neutrino-antyneutrino. Uczeni z NA62 już wcześniej obserwowali sygnały, świadczące o zachodzeniu takiego procesu, jednak teraz, po raz pierwszy, pomiary zostały dokonane z poziomem ufności 5σ, od którego możemy mówić o dokonaniu odkrycia.